Zwei-Faktor-Authentifizierung: Diese Methoden gibt es - aber wie sicher sind sie?

TL;DR – Zwei-Faktor-Authentifizierung: Methoden & Sicherheit im Schnellüberblick

- 🔐 2FA erhöht die Kontosicherheit, indem sie zwei Faktoren kombiniert: Wissen (z. B. Passwort) + Besitz (z. B. Smartphone) oder biometrische Merkmale.

- 📞 Telefon/SMS/E-Mail: Einfach, aber anfällig für SIM-Swapping, Phishing und Verzögerungen – nur mittelmäßige Sicherheit.

- 📲 Authentifizierungs-Apps (z. B. Google Authenticator): Sicherer, da Codes lokal generiert werden – bei Geräteverlust ist Vorsicht geboten.

- 🛡️ Hardware-Token (z. B. YubiKey): Sehr hohe Sicherheit gegen Phishing & Co., aber abhängig vom physischen Token.

- 🧬 Biometrie: Benutzerfreundlich und fälschungssicher, aber datenschutzrechtlich sensibel und bei physischen Veränderungen problematisch.

➡️ Fazit: Die ideale 2FA-Methode richtet sich nach deinem Risiko-Level – für maximale Sicherheit empfehlen sich Hardware-Token oder biometrische Verfahren.

Zwei-Faktor-Authentifizierung? Oder heißt es Authentisierung? Mehr über den Unterschied zwischen diesen beiden Begriffen, welche Methoden der sog. 2-Faktor-Authentifizierung es gibt und wie sicher sie sind – das alles erfährst du in diesem Beitrag.

Inhalt

ToggleZwei-Faktor-Authentifizierung: Eine Begriffsklärung

Zwei-Faktor-Authentifizierung: Was ist das überhaupt?

- etwas, das du weißt, z.B. ein Passwort

- etwas, das du besitzt, z.B. ein Smartphone

- etwas, das dich einzigartig macht, z.B. dein Fingerabdruck

Zwei-Faktor-Authentifizierung: Diese Methoden gibt es

- Telefonanruf

- Versand einer SMS

- Versand einer E-Mail

- Eine Authentifizierungs-App

- Sogenannte Hardware-Token

- Biometrische Verfahren

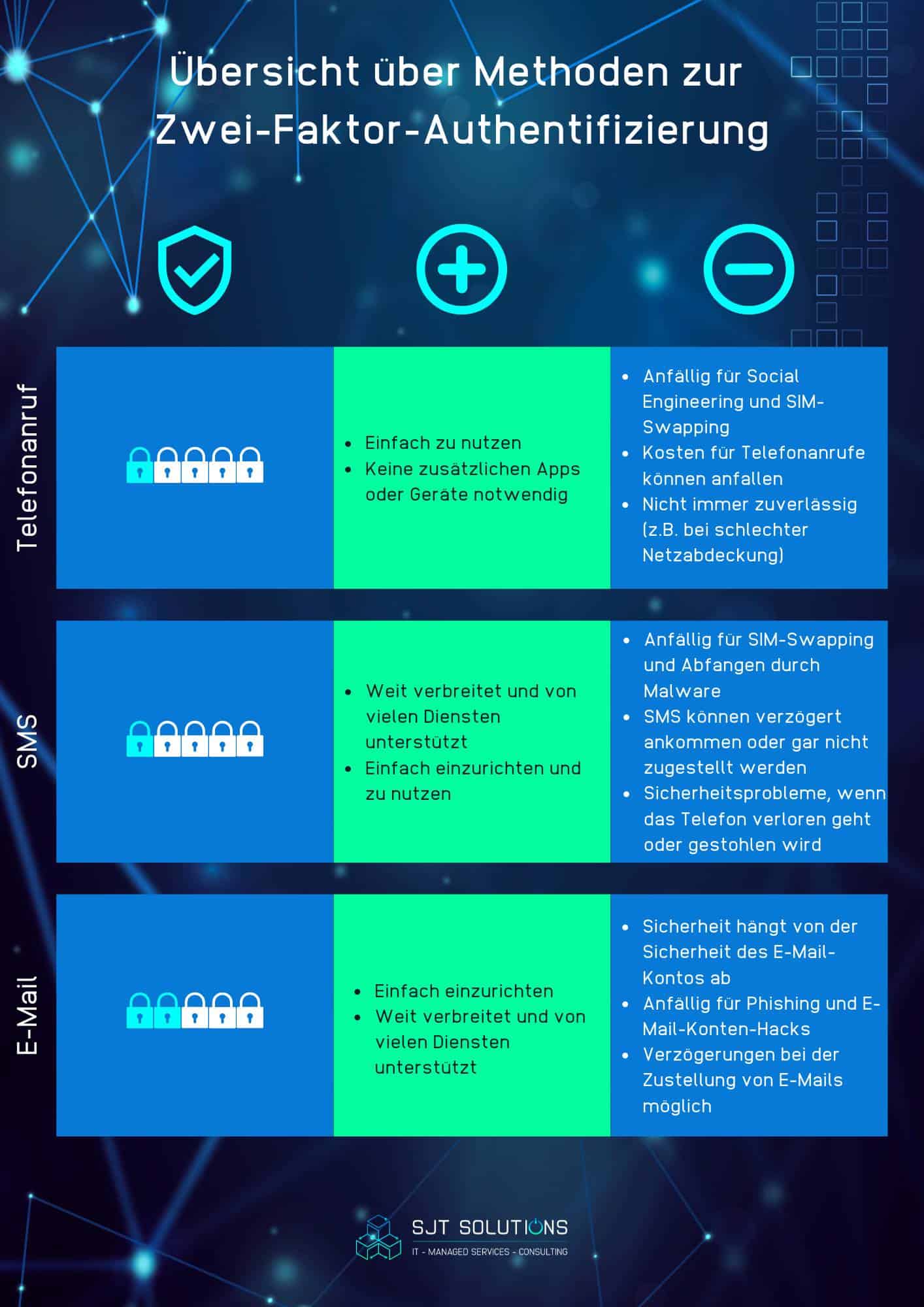

1. Telefonanruf

Sicherheit

Vorteile

- Einfach zu nutzen

- Keine zusätzlichen Apps oder Geräte notwendig

Nachteile

- Anfällig für Social Engineering und SIM-Swapping

- Kosten für Telefonanrufe können anfallen

- Nicht immer zuverlässig (z.B. bei schlechter Netzabdeckung)

2. Versand einer SMS

Sicherheit

Vorteile

- Weit verbreitet und von vielen Diensten unterstützt

- Einfach einzurichten und zu nutzen

Nachteile

- Anfällig für SIM-Swapping und Abfangen durch Malware

- SMS können verzögert ankommen oder gar nicht zugestellt werden

- Sicherheitsprobleme, wenn das Telefon verloren geht oder gestohlen wird

3. Versand einer E-Mail

Sicherheit

Vorteile

- Einfach einzurichten

- Weit verbreitet und von vielen Diensten unterstützt

Nachteile

- Sicherheit hängt von der Sicherheit des E-Mail-Kontos ab

- Anfällig für Phishing und E-Mail-Konten-Hacks

- Verzögerungen bei der Zustellung von E-Mails möglich

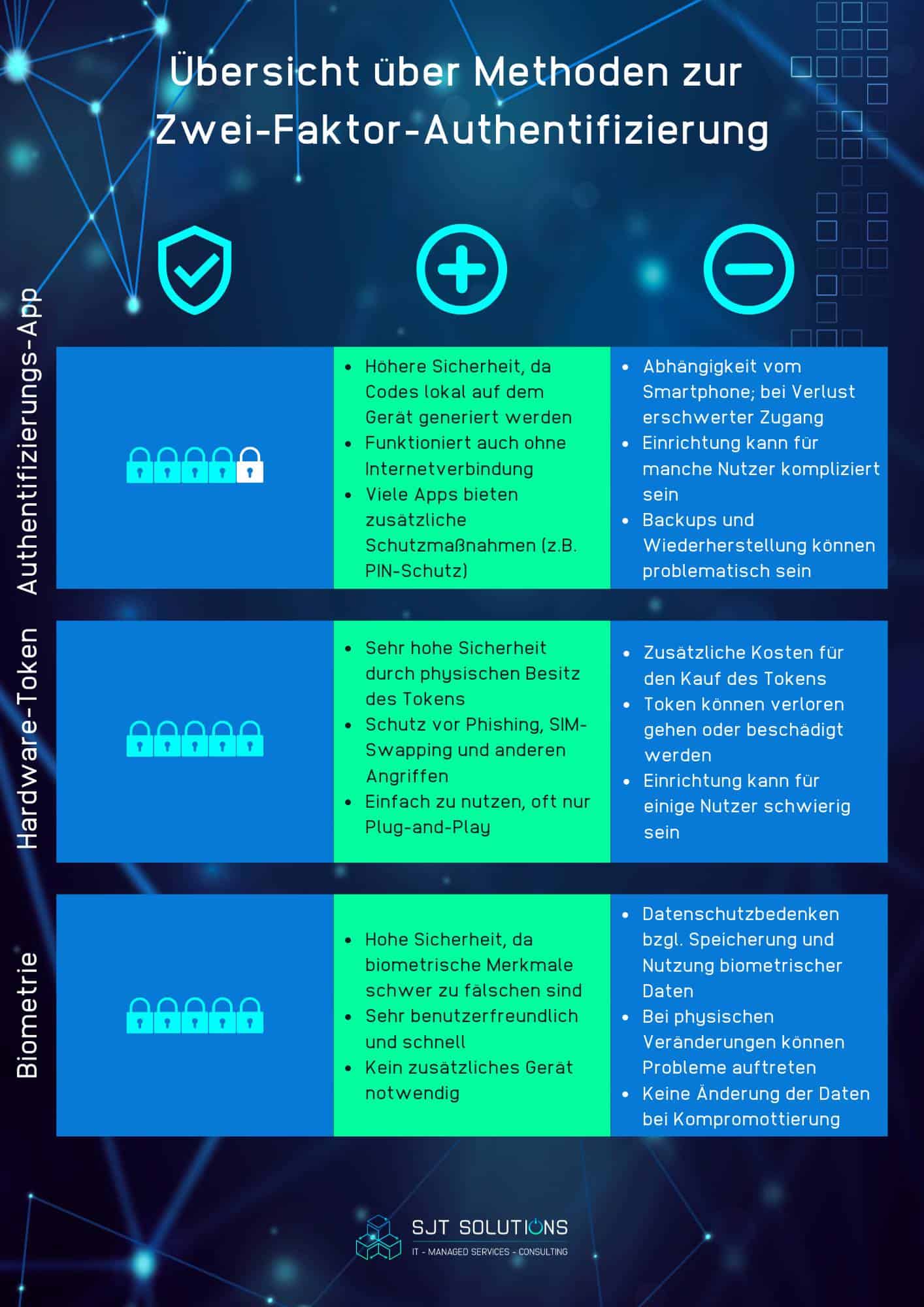

4. Eine Authentifizierungs-App

Sicherheit

Vorteile

- Höhere Sicherheit, da Codes lokal auf dem Gerät generiert werden

- Funktioniert auch ohne Internetverbindung

- Viele Apps bieten zusätzliche Schutzmaßnahmen (z.B. PIN-Schutz)

Nachteile

- Abhängigkeit vom Smartphone; bei Verlust des Geräts wird der Zugang erschwert

- Einrichtung kann für weniger technisch versierte Nutzer kompliziert sein

- Backups und Wiederherstellung der App-Daten können problematisch sein

5. Hardware-Token

Sicherheit

Vorteile

- Sehr hohe Sicherheit durch physischen Besitz des Tokens

- Schutz vor Phishing, SIM-Swapping und anderen Angriffen

- Einfach zu nutzen, oft nur Plug-and-Play

Nachteile

- Zusätzliche Kosten für den Kauf des Tokens

- Token können verloren gehen oder beschädigt werden

- Einrichtung kann für einige Nutzer schwierig sein

6. Biometrische Verfahren

Sicherheit

Vorteile

- Hohe Sicherheit, da biometrische Merkmale schwer zu fälschen sind

- Sehr benutzerfreundlich und schnell

- Kein zusätzliches Gerät notwendig

Nachteile

- Datenschutzbedenken bezüglich der Speicherung und Nutzung biometrischer Daten

- Bei physischen Veränderungen (z.B. Verletzungen) könnten Probleme auftreten

- Biometrische Daten können nicht geändert werden, wenn sie kompromittiert werden

Übersicht über Methoden zur Zwei-Faktor-Authentifizierung

Abschließende Worte und Ausblick

Wie du siehst: Jede dieser Methoden hat ihre Vor- und Nachteile. Die Wahl der richtigen 2FA-Methode hängt von deinem persönlichen Sicherheitsbedürfnis und dem Risiko ab, das du eingehen möchtest. Es lohnt sich, ein bisschen Aufwand zu betreiben, um deine Konten bestmöglich zu schützen.

Durch meine persönliche Erfahrung, nachdem mein Facebook-Konto trotz Zwei-Faktor-Authentifizierung gehackt wurde, habe ich beschlossen, meine Konten durch einen Hardware-Token abzusichern, bzw. konkret: durch den Yubikey!

Was es damit auf sich hat und wie du deinen Yubikey einrichtest, das erfährst du in unserem nächsten Beitrag, hier auf unserem Blog.

Weitere Ressourcen

Hier findest du weitere Links und Inhalte, die für dich interessant sein könnten:

Als Marketing Managerin bei SJT SOLUTIONS betreut Claire unser Marketing von A bis Z, also von A wie Anzeigen bis Z wie Zielgruppenanalyse. Mit ihrer Leidenschaft für Sprache und Contenterstellung sorgt sie hier auf dem Blog für sorgfältig geschriebene Blogposts und Inhalte. Wenn sie nicht gerade für uns schreibt, ist sie am ehesten lesend, wandernd oder Yoga-machend anzutreffen.

Diesen Artikel teilen